![]() Spam, phishing a malwarové kampane – táto trojka e-mailových hrozieb je tu s nami už niekoľko desaťročí. V posledných rokoch však vidíme raketový nárast ďalšej hrozby, ktorou je tzv. BEC – business e-mail compromise, čo je pojem pokrývajúci rôzne podvodné e-maily najmä v podnikovom prostredí.

Spam, phishing a malwarové kampane – táto trojka e-mailových hrozieb je tu s nami už niekoľko desaťročí. V posledných rokoch však vidíme raketový nárast ďalšej hrozby, ktorou je tzv. BEC – business e-mail compromise, čo je pojem pokrývajúci rôzne podvodné e-maily najmä v podnikovom prostredí.

Za týmto všeobecným popisom sa skrýva 5 hlavných typov útokov:

- CEO fraud – pri tomto type útoku sa útočník vydáva za CEO, finančného riaditeľa, či človeka v podobnej pozícii vo firme a žiada e-mailom o čo najrýchlejšie vyplatenie sumy na, najčastejšie, zahraničný účet. Organizačná štruktúra býva identifikovaná z verejne dostupných informácii a požiadavky prichádzajú z podvrhnutých e-mailových adries.

- Falošné faktúry – najčastejšie sa s ním stretávame u spoločností so zahraničnými dodávateľmi, kde sa útočník vydáva za zahraničného dodávateľa a žiada vyplatenie faktúry na neobvyklý účet. Takúto požiadavku zdôvodňuje napr. problémami s bankou, či zmenou účtu. Častokrát sa vydáva za obe strany – za objednávateľa pri komunikácii s dodávateľom a naopak, na čo používa buď rôzne freemailové služby alebo priamo hacknuté účty komunikujúcich strán.

- Zneužitie účtu – ide o rôzne finančné požiadavky z prelomených účtov zamestnancov rôznych dodávateľov. Býva často kombinované s prvými dvoma typmi, čím ešte umocňuje dôveryhodnosť požiadaviek útočníka.

- Vydávanie sa za právnikov – modus operandi je podobný ako pri CEO fraude, no tentokrát sa útočník vydáva za zástupcu právnikov a požaduje vyplatenie nejakej čiastky alebo poskytnutie citlivých dát, či osobných údajov.

- Krádež dát – tento typ útoku má typicky za cieľ zamestnancov oddelenia HR, od ktorých žiada rôzne informácie o ostatných zamestnancoch, prípadne sa útočník snaží prelomiť ich účty a tieto prístupy alebo poskytnuté dáta využiť pre ďalšie útoky proti organizácii.

Spoločným znakom BEC útokov, podobne ako u phishingu, je využívanie pozície autority a istej urgencie požiadaviek, ktoré pozorujeme najčastejšie na začiatku pracovného týždňa, prípadne na konci pracovnej doby, čo spolu s urgenciou vyjadrenou v e-maili, cieli na vyvolanie nervozity a zvyšuje úspešnosť daného útoku.

Ako sa brániť?

Obrana voči týmto útokom je veľmi ťažkou úlohou. Nakoľko e-maily nezvyknú obsahovať škodlivý kód a ani nespadajú do kategórie spamu, nie sú takmer vôbec zachytiteľné štandardnými bezpečnostnými technológiami na kontrolu spamu a detekcui malwarových kampaní a celá obrana sa tak sústredí na ostražitosť obete. Čo obranu ešte sťažuje je to, že na základe objemných únikov prihlasovacích údajov z posledných rokov, častokrát dochádza k prelomeniu legitímnych účtov, z ktorých útočníci následne komunikujú. Ak je komunikácia ešte aj v angličtine, obeť vôbec nemusí rozpoznať, že e-mail pochádza od niekoho iného.

Okrem štandardných bezpečnostných opatrení, vo všeobecnosti platí najmä ostražitosť a vzdelávanie zamestnancov, aby vedeli rozpoznať podozrivý e-mail a správne zareagovať. Veľké opodstatnenie má aj dobré nastavenie vnútorných procesov, ktoré môžu zabrániť CEO fraudu tým, že vynútia overenie platby ďalším človekom.

Veľmi dôležité, najmä u falošných faktúr, je si požadované platby, či zmenu platobných údajov, overiť telefonicky na oficiálnom kontakte dodávateľa a to tak, aby sme kontakt iniciovali my, nakoľko u prichádzajúceho hovoru je možné podvrhnúť číslo volajúceho. Toto platí aj u telefonických požiadaviek na rôzne osobné údaje, doklady, platby a pod. Stačí jednoducho zavolať späť na oficiálne číslo druhej strany.

Ďalším varovným znakom, s ktorým máme skúsenosť, je, že útočník vydávajúci sa za dodávateľa obeť zrazu kontaktuje, akoby zo svojej súkromnej adresy, z ktorej pokračuje v komunikácii. Tiež je dobré, sa pri podozrivých e-mailoch zamerať na špecifiká daného dodávateľa – napr. štátne sviatky v krajine, adresy skladov a pod., na základe čoho je možné odhaliť, že sa za dodávateľa niekto vydáva.

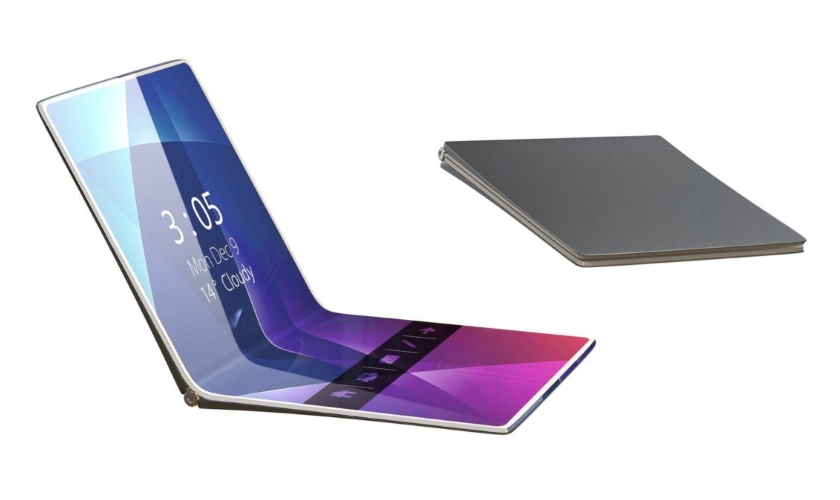

Technickým prostriedkom, ktorý by umožňoval potvrdiť, že e-mail naozaj pochádza od správnej osoby, je nasadenie technológie na digitálne podpisovanie e-mailov a vynútenie používania digitálneho podpisu u e-mailov obsahujúcich rôzne rizikové požiadavky. Na druhej strane však stojí pomerne veľká náročnosť takýchto technológii na nasadenie a správu a znížený komfort pri jej používaní, najmä pri využívaní e-mailu z mobilných zariadení, a tiež to, že väčšina protistrán touto technológiou nebude vôbec disponovať.

Čo robiť, ak som sa stal obeťou?

Ak ste sa stali obeťou podobného útoku, vašou jedinou nádejou je, že banka platbu zablokuje, prípadne ju nejakým spôsobom dokážete vrátiť späť. V posledných rokoch sa na trhu tiež objavujú poistné produkty zamerané presne na škody spôsobené týmito útokmi. Aj napriek tomu, že ide o škody v rádoch tisícov až desaťtisícov eur, je aj pre políciu prakticky nemožné vypátrať útočníka a prinútiť ho peniaze vrátiť, nakoľko ide o prípady zasahujúce hneď niekoľko jurisdikcií – dodávateľ je v jednom štáte, e-mailová služba v ďalšom a účet útočníka ešte v inom štáte. Častokrát sa celý prípad skončí tak, že polícia trestné oznámenie ani neprijme a obeť zostane s „dlhým nosom“. Aj v prípade, že sa vôbec vyšetrovanie začne, je len málo pravdepodobné, že obeť svoje peniaze uvidí v dohľadnom čase, ak vôbec.

Z vyššie uvedeného vyplýva, že pre útočníkov ide o výborný zdroj zárobku s minimálnym rizikom. Z našej skúsenosti zase vieme, že sa tieto útoky nevyhýbajú ani českým či slovenským firmám a sú častokrát úspešné. Je preto dôležité byť opatrný a radšej podozrivé požiadavky dodatočne preveriť. Jedno zdvihnutie telefónu môže ušetriť tisíce eur.

Dávid Kosť, Lead Security Analyst, AXENTA a.s.

Peter Jankovský, CTO, AXENTA a.s.